Contoh Makalah Denial of Service Attack

Minggu, 05 Januari 2020

Add Comment

Denisal of Service atau DoS attack adalah salah satu bentuk serangan yang menargetkan ketersediaan layanan pada sistem komputer, berikut ini adalah Contoh Makalah Denial of Service Attack yang dapat kamu baca baik sebagai tambahan informasi maupun sebagai referensi untuk tugas mata kuliah Pengemanan Sistem Komputer

Contoh Makalah Denial of Service Attack (DoS Attack) pada Pengamanan Sistem Komputer

KATA PENGANTAR

Puji syukur kehadirat Allah SWT yang telah memberikan rahmat dan hidayah-Nya sehingga kami dapat menyelesaikan tugas makalah “Denial of Service Attack” ini tepat pada waktunya.

Adapun tujuan dari penulisan dari makalah ini adalah untuk memenuhi tugas dari bapak Ilham Sahputra, S.T., M.Cs, pada Mata Kuliah Pengamanan Sistem Komputer. Selain itu, makalah ini juga bertujuan untuk menambah wawasan tentang Denial of Service Attack baik bagi para pembaca maupun bagi penulis.

Kami mengucapkan terima kasih kepada bapak Ilham Sahputra, S.T., M.Cs, selaku dosen pengampu Mata Kuliah Pengamanan Sistem Komputer yang telah memberikan tugas ini sehingga dapat menambah pengetahuan dan wawasan sesuai dengan bidang studi Teknik Informatika.

Kami juga mengucapkan terima kasih kepada semua pihak yang telah membagi sebagian pengetahuannya sehingga kami dapat menyelesaikan makalah ini.

Kami menyadari, makalah yang ditulis ini masih jauh dari kata sempurna. Oleh karena itu, kritik dan saran yang membangun akan kami nantikan demi kesempurnaan makalah ini.

Lhokseumawe, 28 November 2019

DAFTAR ISI

KATA PENGANTAR i

DAFTAR ISI ii

BAB I PENDAHULUAN 1

1.1 Latar Belakang 1

1. 2 Rumusan Masalah 2

1.3 Tujuan Pembahasan 2

BAB II PEMBAHASAN 3

2.1 Pengertian Access Control 3

2.1.1 Tantangan dalam Access Control 4

2.1.2 Prinsip-prinsip dalam Access Control: 5

2.1.3 Kategori Access Control 5

2.1.4 Tipe Access Control 6

2.2 Teknik Access Control 6

2.3 Model Access Control 7

2.4 Penggunaan dan Implementasi dari Access Control 9

2.4.1 Penggunaan 9

2.4.2 Implementasi 10

BAB III PENUTUP 11

3.1 Kesimpulan 11

3.2 Saran 11

DAFTAR PUSTAKA 12

BAB I PENDAHULUAN

1.1 Latar Belakang

Keamanan merupakan hal yang sangat penting dalam dunia teknologi informasi. diera teknologi informasi saat ini, pelayanan kepada konsumen menjadi hal yang mutlak untuk bertahan dalam persaingan. Banyak sekali cara yang ditempuh untuk menghalangi seseorang/instansi/perusahaan guna memberikan pelayanan tersebut. hal ini menjadi sangat mungkin bila pelayanan yang diberikan melalui jalur yang dapat dikatakan kurang aman (internet) yang terkoneksikan melalui jaringan. Beberapa serangan kepada server sebagai penyedia layanan kerap dilakukan, walaupun tidak semua tujuan yang dilakukan berlandaskan pada politik,atau bisnis belaka. namun beberapa diantaranya juga merupakan unjuk gigi guna memperoleh prestise tertentu di sebuah komunitas atau perkumpulan.

Serangan DoS (Denial of Service) dan DDoS (Distributed Denial of Service adalah serangan yang mungkin bisa sering kita jumpai diantara serangan serangan lainnya. Dos dan DDoS sendiri pada dasarnya adalah sama, namun DDoS adalah serangan yang dapat dikatakan terstrukur. Dengan mekanisme yang pada dasarnya sama dengan DoS namun memiliki dampak yang umumnya jauh lebih besar dibandingkan dengan DoS. Mekanisme serangan DoS, DDoS dan cara penanggulangannya dapat kita angkat, mengingat banyaknya serangan yang terjadi.

Walaupun belum banyak orang yang mengerti, namun tidak ada salahnya dijadikan pembelajaran untuk menambah pengetahuan mengenai jenis serangan yang cukup fatal ini. cara penanggulangannya pun menarik untuk diangkat, sebagai bahan pertimbangan bila suatu saat tanpa kita tahu serangan ini menjadikan kita sebagai tergetnya.

Dunia maya adalah dunia yang sangat sulit ditebak, kita tidak sepenuhnya tahu siapa lawan bicara kita. Apakah ia orang yang sebenarnya. Apakah orang yang sedang kita ajak bicara berhati bersih, atau mungkin sedang mengamati kita dari belahan dunia lain. Mungkin kata-kata yang sering kita dengar dan saya baca dari beberapa tulisan mengenai “Don’t trust anyone in Cyber, be paranoid” tidak sepenuhnya salah. Sebab dunia Cyber adalah dunia yang sulit untuk ditebak. Dengan mengetahui mekanisme serangan diharapkan kita dapat mengetahui cara lain yang mungkin lebih ampuh untuk mengatasi serangan DoS ini. Metode penanggulangan yang saya jelaskan pada tulisan ini adalah metode yang umum, yang biasanya diterapkan oleh orang" orang yang lebih berpengalaman dalam jaringan. Metode penanggulangan dan mekanisme penyerangan didapatkan dari beberapa literatur dari beberapa ahli.

1. 2 Rumusan Masalah

1. Apa Pengertian dari Denial of Service Attack?

2. Bagaimana sejarah Denial of Service Attack ?

3. Apa Pengertian dan Jenis dari Flooding Attack ?

4. Apa Pengertian Distributed Denial of Service Attack ?

5. Bagaimana Pertahanan Terhadap Denial of Service Attack?

6. Bagaimana Menanggapi dari Denial of Service Attack?

1.3 Tujuan Pembahasan

Tujuan dari penyusunan makalah ini adalah untuk memberikan informasi serta menambah pengetahuan kepada pembaca mengenai access control termasuk didalamnya:

1. Pengertian dari Denial of Service Attack

2. Sejarah Denial of Service Attack

3. Pengertian dan Jenis dari Flooding Attack

4. Pengertian Distributed Denial of Service Attack

5. Pertahanan terhadap Denial of Service Attack

6. Penanggapan terhadap Denial of Service Attack

BAB II PEMBAHASAN

2.1 Pengertian Denial of Service (DoS) Attack

Denial of Service adalah bentuk serangan terhadap Availability/ketersediaan layanan. Dalam konteks nya terhadap keamanan komunikas dan komputer, focus utamanya adal terhadap ketersediaan layanan pada jaringan dengan diserangnya koneksi jaringan mereka.

NIST Computer Security Incident Handling Guide mendefinisikan Denial of Service (DoS) sebagai berikut:

Denial of Service (DoS) adalah tindakan yang mencegah atau merusak penggunaan resmi terhadap suatu jaringan, sistem, atau aplikasi dengan menghabiskan sumber daya seperti Central Processing Unit (CPU), memori, bandwidth, dan Disk Space.

Dari definisi tersebut, Dapat dilihat bahwa terdapat beberapa kategori sumber daya yang dapat diserang:

• Bandwidth jaringan

• Sumber daya system

• Sumber daya aplikasi

Bandwidth jaringan berkaitan dengan kapasitas jaringan yang menghubungkan server ke Internet. Bagi sebagian besar organisasi, inilah koneksi mereka ke Internet Service Provider (ISP). Dalam operasi jaringan normal, beban tinggi mungkin terjadi pada server populer dengan lalu lintas besar dari pengguna yang sah. Sebagian acak pengguna tersebut akan mengalami penurunan bahkan hilangnya layanan sebagai konsekuensinya. Hal tersebut merupakan perilaku yang diharapkan dari jaringan TCP / IP yang kelebihan beban.

Dalam serangan DoS, sebagian besar lalu lintas yang diarahkan pada server target bersifat jahat, dihasilkan baik secara langsung atau tidak langsung oleh penyerang. Lalu lintas akan membanjiri setiap lalu lintas yang sah, secara efektif menolak akses pengguna yang sah ke server. Beberapa serangan volume tinggi baru-baru ini bahkan telah diarahkan pada jaringan ISP yang mendukung organisasi target, yang bertujuan untuk mengganggu koneksinya ke jaringan lain.

Serangan DoS yang menargetkan sumber daya sistem biasanya bertujuan untuk membebani atau membuat crash perangkat lunak penanganan jaringannya. Daripada mengkonsumsi bandwidth dengan volume lalu lintas yang besar, jenis paket tertentu dikirim yang mana isi dari pekt tersebut akan menggunakan sumber daya terbatas yang tersedia pada system termasuk buffer sementara yang digunakan untuk menampung paket yang datang, tabel koneksi terbuka, dan struktur data memori serupa. Serangan spoofing SYN, yang akan kita diskusikan selanjutnya, adalah tipe ini. Ini menargetkan tabel koneksi TCP di server.

Serangan pada aplikasi tertentu, seperti server Web, biasanya melibatkan sejumlah request yang valid, yang masing-masing memakan sumber daya yang signifikan. Inilah yang kemudian membatasi kemampuan server untuk menanggapi permintaan dari pengguna lain.

2.1.1 Serangan Denial-of-Service Klasik

Serangan DoS klasik yang paling sederhana adalah serangan Flood pada suatu organisasi. Tujuan serangan ini adalah untuk membanjiri kapasitas koneksi jaringan organisasi tersebut. Jika penyerang memiliki akses ke sistem dengan koneksi jaringan berkapasitas lebih tinggi, maka sistem tersebut kemungkinan dapat menghasilkan volume lalu lintas yang lebih tinggi daripada yang dapat ditangani oleh koneksi target yang berkapasitas lebih rendah. Misalnya, dalam jaringan yang ditunjukkan pada Gambar 1, penyerang mungkin menggunakan server Web perusahaan besar untuk menargetkan perusahaan menengah dengan koneksi jaringan berkapasitas lebih rendah. Serangan itu mungkin sesederhana menggunakan flooding ping command yang diarahkan pada server Web di perusahaan target.

2.1.2 Source Address Spoofing

Karakteristik umum dari paket yang digunakan dalam banyak jenis serangan DoS adalah penggunaan alamat sumber yang dipalsukan yang dikenal sebagai Source Address Spoofing. Diberikan akses istimewa ke kode penanganan jaringan pada sistem komputer, mudah untuk membuat paket dengan alamat sumber yang dipalsukan (dan memang atribut lain yang diinginkan). Jenis akses ini biasanya melalui antarmuka soket mentah pada banyak sistem operasi. Antarmuka ini disediakan untuk pengujian dan penelitian jaringan kustom ke dalam protokol jaringan. Tidak diperuntukan untuk operasi jaringan normal. Namun, karena alasan kompatibilitas historis dan kelembaman, antarmuka ini telah dipertahankan di banyak sistem operasi saat ini. Memiliki antarmuka standar ini tersedia sangat memudahkan tugas penyerang yang mencoba menghasilkan paket dengan atribut palsu. Kalau tidak, seorang penyerang kemungkinan besar perlu menginstal driver perangkat khusus pada sistem sumber untuk mendapatkan tingkat akses ke jaringan ini, yang jauh lebih rentan kesalahan dan tergantung pada versi sistem operasi.

Diberikan akses mentah ke antarmuka jaringan, sekarang penyerang dapat menghasilkan volume besar paket dengan sistem target sebagai alamat tujuan dan alamat sumber yang dipilih secara acak, biasanya berbeda, untuk setiap paket. Pertimbangkan contoh ping flooding dari bagian sebelumnya. Paket permintaan gema ICMP khusus ini akan mengalir di jalur yang sama dari sumber ke sistem target. Kemacetan yang sama akan menghasilkan router yang terhubung ke tautan final dengan kapasitas lebih rendah. Namun, paket respons gema ICMP, yang dihasilkan sebagai respons terhadap paket yang mencapai sistem target, tidak akan lagi dipantulkan kembali ke sistem sumber. Sebaliknya mereka akan tersebar di Internet ke semua berbagai alamat sumber yang dipalsukan.

Beberapa alamat ini mungkin sesuai dengan sistem nyata. Ini mungkin merespons dengan beberapa bentuk paket kesalahan, karena mereka tidak mengharapkan untuk melihat paket tanggapan diterima. Ini hanya menambah banjir lalu lintas yang diarahkan pada sistem target. Beberapa alamat mungkin tidak digunakan atau mungkin tidak dapat dijangkau. Untuk ini, paket ICMP tujuan tidak terjangkau mungkin dikirim kembali. Atau paket-paket ini mungkin dibuang begitu saja. Paket respons apa pun yang dikembalikan hanya menambah banjir lalu lintas yang diarahkan pada sistem target.

Juga, penggunaan paket dengan alamat sumber yang dipalsukan berarti sistem serangan jauh lebih sulit untuk diidentifikasi. Paket serangan tampaknya berasal dari alamat yang tersebar di Internet. Karenanya, hanya memeriksa setiap tajuk paket saja tidak cukup untuk mengidentifikasi sumbernya. Alih-alih aliran paket dari beberapa bentuk khusus melalui router di sepanjang jalur dari sumber ke sistem target harus diidentifikasi. Ini membutuhkan kerja sama para insinyur jaringan yang mengelola semua router ini dan merupakan tugas yang jauh lebih sulit daripada hanya membaca alamat sumber. Ini bukan tugas yang dapat secara otomatis diminta oleh penerima paket. Alih-alih itu biasanya mengharuskan insinyur jaringan untuk secara khusus meminta informasi aliran dari router mereka. Ini adalah proses manual yang membutuhkan waktu dan upaya untuk mengatur.

2.1.3 SYN Spoofing

Sejalan dengan Flooding Attack biasa, serangan DoS klasik umum lainnya adalah SYN Spoofing . Ini menyerang kemampuan server jaringan untuk menanggapi permintaan koneksi TCP dengan melimpahi tabel yang digunakan untuk mengelola koneksi tersebut. Ini berarti permintaan koneksi di masa depan dari pengguna yang sah gagal, menolak akses mereka ke server. Dengan demikian serangan terhadap sumber daya sistem, khususnya kode penanganan jaringan dalam sistem operasi.

Untuk memahami operasi serangan ini, kita perlu meninjau jabat tangan tiga arah yang digunakan TCP untuk membuat koneksi yang diilustrasikan pada Gambar dibawah ini.

Sistem klien memulai permintaan untuk koneksi TCP dengan mengirim paket SYN ke server. kemudian mengidentifikasi alamat dan nomor port klien dan memberikan nomor urut awal. Ini juga dapat mencakup permintaan untuk opsi TCP lainnya. Server mencatat semua detail tentang permintaan ini dalam tabel koneksi TCP yang diketahui. Itu kemudian menanggapi klien dengan paket SYN-ACK. Ini termasuk nomor urut untuk server dan menambah nomor urut klien untuk mengonfirmasi penerimaan paket SYN. Setelah klien menerima ini, ia mengirim paket ACK ke server dengan nomor urut server yang bertambah dan menandai koneksi yang dibuat. Demikian juga, ketika server menerima paket ACK ini, itu juga menandai koneksi yang dibuat. Salah satu pihak kemudian dapat melanjutkan dengan transfer data.

Dalam praktiknya, pertukaran ideal ini terkadang gagal. Paket-paket ini diangkut menggunakan IP, yang merupakan protokol jaringan yang tidak dapat diandalkan, meskipun dengan upaya terbaik. Salah satu paket mungkin hilang dalam perjalanan, sebagai akibat dari kemacetan, misalnya. Oleh karena itu, baik klien dan server melacak paket mana yang telah mereka kirim dan, jika tidak ada tanggapan yang diterima dalam waktu yang wajar, akan mengirim ulang paket-paket itu. Akibatnya, TCP adalah protokol transportasi yang andal, dan aplikasi apa pun yang menggunakannya tidak perlu khawatir dengan masalah paket yang hilang atau dipesan ulang. Namun, hal ini membebankan biaya tambahan pada sistem dalam mengelola transfer paket yang andal ini.

2.2 Flooding attacks

Flooding attacks memiliki berbagai bentuk, berdasarkan protokol jaringan yang digunakan untuk mengimplementasikan serangan. Dalam semua kasus, maksudnya adalah kelebihan kapasitas jaringan pada beberapa tautan ke server. Serangan itu mungkin bertujuan untuk membebani kemampuan server untuk menangani dan menanggapi lalu lintas ini. Serangan-serangan ini membanjiri tautan jaringan ke server dengan semburan paket jahat yang bersaing dengan, dan biasanya luar biasa, lalu lintas yang valid mengalir ke server. Menanggapi kemacetan ini menyebabkan di beberapa router di jalur ke server yang ditargetkan, banyak paket akan dijatuhkan. Lalu lintas yang valid memiliki kemungkinan rendah untuk bertahan dari pembuangan yang disebabkan oleh banjir ini dan karenanya mengakses server. Ini menghasilkan kemampuan server untuk menanggapi permintaan koneksi jaringan yang sangat rusak atau gagal total.

Hampir semua jenis paket jaringan dapat digunakan dalam serangan flooding. Hanya perlu jenis yang diizinkan mengalir melalui tautan menuju sistem yang ditargetkan, sehingga dapat mengkonsumsi semua kapasitas yang tersedia pada beberapa tautan ke server target. Memang, semakin besar paketnya, semakin efektif serangannya. Serangan flooding umum menggunakan tipe paket ICMP, UDP, atau TCP SYN. Bahkan dimungkinkan untuk membanjiri beberapa tipe paket IP lainnya. Namun, karena ini kurang umum dan penggunaannya lebih bertarget, lebih mudah untuk menyaringnya dan karenanya menghambat atau memblokir serangan tersebut.

2.2.1 ICMP Flood

Ping Flood adalah contoh klasik dari serangan ICMP Flood. Jenis paket ICMP ini dipilih karena administrator jaringan secara tradisional mengizinkan paket-paket tersebut ke dalam jaringan mereka, karena ping adalah alat diagnostik jaringan yang berguna. Baru-baru ini, banyak organisasi telah membatasi kemampuan paket-paket ini untuk melewati firewall mereka. Sebagai tanggapan, penyerang sudah mulai menggunakan jenis paket ICMP lainnya. Karena beberapa di antaranya harus ditangani untuk memungkinkan operasi TCP / IP yang benar, mereka lebih mungkin diizinkan melalui firewall organisasi. Memfilter beberapa tipe paket ICMP yang kritis ini akan menurunkan atau memutus perilaku jaringan TCP / IP yang normal. Tujuan ICMP yang tidak terjangkau dan waktu yang melebihi paket adalah contoh dari tipe paket kritis tersebut. Penyerang dapat menghasilkan volume besar dari salah satu jenis paket ini. Karena paket-paket ini termasuk bagian dari beberapa paket keliru nosional yang diduga menyebabkan kesalahan dilaporkan, mereka dapat dibuat relatif besar, meningkatkan efektivitasnya dalam membanjiri tautan.

2.2.2 UDP Flood

Alternatif untuk menggunakan paket ICMP adalah dengan menggunakan paket UDP yang diarahkan ke beberapa nomor port, dan karenanya layanan potensial, pada sistem target. Pilihan umum adalah paket yang diarahkan pada layanan echo diagnostik, yang biasanya diaktifkan pada banyak sistem server secara default. Jika server menjalankan layanan ini, ia akan merespons dengan paket UDP kembali ke sumber yang diklaim berisi konten data paket asli. Jika layanan tidak berjalan, maka paket tersebut dibuang, dan mungkin paket ICMP tujuan yang tidak terjangkau dikembalikan ke pengirim. Pada saat itu serangan telah mencapai tujuannya yaitu menduduki kapasitas pada tautan ke server. Hampir semua nomor port UDP dapat digunakan untuk tujuan ini.

Paket apa pun yang dihasilkan sebagai respons hanya berfungsi untuk menambah beban di server dan tautan jaringannya. Alamat sumber palsu biasanya digunakan jika serangan dihasilkan menggunakan sistem sumber tunggal, untuk alasan yang sama seperti dengan serangan ICMP. Jika banyak sistem digunakan untuk serangan, seringkali alamat sebenarnya dari sistem zombie yang dikompromikan digunakan. Ketika banyak sistem digunakan, konsekuensi dari aliran paket yang dipantulkan dan kemampuan untuk mengidentifikasi penyerang berkurang.

2.2.3 TCP SYN Flood

Alternatif lain adalah mengirim paket TCP ke sistem target. Kemungkinan besar ini adalah permintaan koneksi TCP normal, dengan alamat sumber nyata atau palsu. Mereka akan memiliki efek yang mirip dengan serangan spoofing SYN yang telah kami jelaskan. Dalam kasus ini, volume total paketlah yang menjadi tujuan serangan daripada kode sistem. Ini adalah perbedaan antara serangan spoofing SYN dan serangan flooding SYN. Serangan ini juga bisa menggunakan paket data TCP, yang akan ditolak oleh server karena tidak termasuk koneksi yang dikenal. Tetapi sekali lagi, pada saat ini serangan telah berhasil membanjiri tautan ke server. Semua varian serangan banjir terbatas dalam total volume lalu lintas yang dapat dihasilkan jika hanya satu sistem yang digunakan untuk meluncurkan serangan.

Penggunaan sistem tunggal juga berarti penyerang lebih mudah dilacak. Untuk alasan ini, berbagai serangan yang lebih canggih, yang melibatkan beberapa sistem serangan, telah dikembangkan. Dengan menggunakan beberapa sistem, penyerang dapat secara signifikan meningkatkan volume lalu lintas yang dapat dihasilkan. Masing-masing sistem ini tidak perlu sangat kuat atau pada tautan berkapasitas tinggi. Tetapi apa yang tidak mereka miliki secara individu, mereka lebih dari mengimbangi dalam jumlah besar. Juga, dengan mengarahkan serangan melalui perantara, penyerang semakin jauh dari target dan secara signifikan lebih sulit untuk menemukan dan mengidentifikasi.

2.3 Distributed Denial-of-service attacks

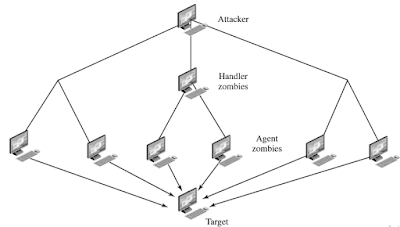

Menyadari keterbatasan Flooding Attack yang dihasilkan oleh sistem tunggal, salah satu perkembangan signifikan sebelumnya dalam alat serangan DoS adalah penggunaan beberapa sistem untuk menghasilkan serangan. Sistem ini biasanya dikompromikan dengan stasiun kerja pengguna atau PC. Penyerang menggunakan malware untuk menumbangkan sistem dan menginstal agen serangan yang dapat mereka kontrol. Sistem semacam itu dikenal sebagai zombie. Koleksi besar sistem tersebut di bawah kendali satu penyerang dapat dibuat, secara kolektif membentuk botnet. Jaringan sistem yang dikompromikan seperti itu adalah alat penyerang favorit, dan dapat digunakan untuk berbagai tujuan, termasuk serangan penolakan layanan (DDoS) yang didistribusikan. Beberapa sistem pengguna broadband dapat dikompromikan dan digunakan sebagai zombie untuk menyerang salah satu perusahaan atau tautan lain yang ditampilkan. Sementara penyerang bisa memerintahkan masing-masing zombie secara individual, lebih umum hierarki kontrol digunakan. Sejumlah kecil sistem bertindak sebagai penangan yang mengendalikan sistem agen dalam jumlah yang jauh lebih besar, seperti yang ditunjukkan pada Gambar Dibawah. Ada sejumlah keuntungan dari pengaturan ini. Penyerang dapat mengirim satu perintah ke pawang, yang kemudian secara otomatis meneruskannya ke semua agen di bawah kendalinya

Alat infeksi otomatis juga dapat digunakan untuk memindai dan mengkompromikan sistem zombie yang cocok. Setelah perangkat lunak agen diunggah ke sistem yang baru dikompromikan, itu dapat menghubungi satu atau lebih penangan untuk secara otomatis memberitahukan mereka tentang ketersediaannya. Dengan cara ini, penyerang dapat secara otomatis menumbuhkan botnet yang sesuai. Salah satu alat DDoS paling awal dan paling terkenal adalah Tribe Flood Network (TFN), yang ditulis oleh peretas yang dikenal sebagai Mixter. Varian asli dari tahun 1990-an mengeksploitasi sistem Sun Solaris. Itu kemudian ditulis ulang sebagai Tribe Flood Network 2000 (TFN2K) dan dapat berjalan pada sistem UNIX, Solaris, dan Windows NT.

Agen itu adalah program Trojan yang disalin dan dijalankan dengan sistem zombie yang dikompromikan. Itu mampu menerapkan ICMP banjir, banjir SYN, banjir UDP, dan bentuk-bentuk amplifikasi ICMP serangan DoS. TFN tidak memalsukan alamat sumber dalam paket serangan. Sebaliknya itu bergantung pada sejumlah besar sistem yang dikompromikan, dan struktur perintah berlapis, untuk mengaburkan jalan kembali ke penyerang. Agen juga menerapkan beberapa fungsi rootkit lainnya. Pawang hanyalah sebuah program baris perintah yang dijalankan pada beberapa sistem yang dikompromikan. Penyerang mengakses sistem ini menggunakan mekanisme yang sesuai yang memberikan akses shell, dan kemudian menjalankan program penangan dengan opsi yang diinginkan. Setiap pawang dapat mengendalikan sejumlah besar sistem agen, diidentifikasi menggunakan daftar yang disediakan. Komunikasi antara pawang dan agennya dienkripsi dan dapat dicampur dengan sejumlah paket umpan. Ini menghambat upaya untuk memantau dan menganalisis lalu lintas kontrol. Baik komunikasi dan serangan itu sendiri dapat dikirim melalui paket TCP, UDP, dan ICMP acak. Alat ini menunjukkan kemampuan khas dari sistem serangan DDoS.

Banyak alat DDoS lainnya telah dikembangkan sejak itu. Alih-alih menggunakan program handler khusus, banyak sekarang menggunakan IRC4 atau program server pesan instan serupa, atau server HTTP berbasis web, untuk mengelola komunikasi dengan agen. Banyak dari alat yang lebih baru ini juga menggunakan mekanisme kriptografi untuk mengotentikasi agen kepada penangan, untuk menghambat analisis lalu lintas perintah.

Pertahanan terbaik terhadap menjadi peserta tanpa disadari dalam serangan DDoS adalah untuk mencegah sistem Anda dari dikompromikan. Ini membutuhkan praktik keamanan sistem yang baik dan menjaga agar sistem operasi dan aplikasi pada sistem tersebut tetap terkini dan ditambal.Untuk target serangan DDoS, responsnya sama dengan serangan flooding apa pun, tetapi dengan volume dan kompleksitas yang lebih besar.

2.4 Pertahanan terhadap serangan Denial-of-service

Ada sejumlah langkah yang dapat diambil baik untuk membatasi konsekuensi menjadi target serangan DoS dan untuk membatasi peluang sistem Anda dikompromikan dan kemudian digunakan untuk meluncurkan serangan DoS. Penting untuk menyadari bahwa serangan ini tidak dapat dicegah sepenuhnya. Secara khusus, jika penyerang dapat mengarahkan volume lalu lintas yang sah ke sistem Anda, maka ada kemungkinan besar ini akan membanjiri koneksi jaringan sistem Anda, dan dengan demikian membatasi permintaan lalu lintas yang sah dari pengguna lain. Memang, ini kadang-kadang terjadi secara tidak sengaja sebagai akibat dari publisitas tinggi tentang situs tertentu.

Secara klasik, posting ke situs agregasi berita Slashdot yang terkenal sering mengakibatkan kelebihan sistem server yang direferensikan. Demikian pula, ketika acara olahraga populer seperti Olimpiade atau pertandingan Piala Dunia Sepak Bola terjadi, situs yang melaporkannya mengalami tingkat lalu lintas yang sangat tinggi. Ini telah menyebabkan istilah slashdotted, flash crowd, atau flash event yang digunakan untuk menggambarkan kejadian tersebut. Ada sangat sedikit yang dapat dilakukan untuk mencegah tipe overload yang tidak disengaja atau disengaja ini tanpa juga mengganggu kinerja jaringan.

Penyediaan bandwidth jaringan berlebih yang signifikan dan server terdistribusi yang direplikasi adalah respons yang biasa, terutama ketika kelebihan beban diantisipasi. Ini secara teratur dilakukan untuk situs olahraga populer. Namun, respons ini memang memiliki biaya implementasi yang signifikan.

Secara umum, ada empat garis pertahanan terhadap serangan DDoS:

• Pencegahan serangan (sebelum serangan): Mekanisme ini memungkinkan korban untuk menahan upaya serangan tanpa menolak layanan kepada klien yang sah. Teknik mencakup penegakan kebijakan untuk konsumsi sumber daya dan penyediaan sumber daya cadangan yang tersedia sesuai permintaan. Selain itu, mekanisme pencegahan memodifikasi sistem dan protokol di Internet untuk mengurangikemungkinan serangan DDoS.

• Deteksi dan penyaringan serangan (selama serangan): Mekanisme ini mencoba mendeteksi serangan saat dimulai dan merespons dengan segera. Ini meminimalkan dampak serangan terhadap target. Deteksi melibatkan mencari pola perilaku yang mencurigakan. Respons melibatkan penyaringan paket yang kemungkinan menjadi bagian dari serangan.

• Traceback dan identifikasi sumber serangan (selama dan setelah serangan): Ini adalah upaya untuk mengidentifikasi sumber serangan sebagai langkah pertama dalam mencegah serangan di masa depan. Namun, metode ini biasanya tidak menghasilkan hasil yang cukup cepat, jika sama sekali, untuk mengurangi serangan yang sedang berlangsung.

• Reaksi serangan (setelah serangan): Ini adalah upaya untuk menghilangkan atau mengurangi efek serangan.

Komponen penting dari banyak serangan DoS adalah penggunaan alamat sumber palsu. Ini mengaburkan sistem asal serangan DoS langsung dan didistribusikan atau digunakan untuk mengarahkan lalu lintas yang direfleksikan atau diperkuat ke sistem target. Oleh karena itu salah satu rekomendasi mendasar, dan terlama, untuk pertahanan terhadap serangan-serangan ini adalah membatasi kemampuan sistem untuk mengirim paket dengan alamat sumber palsu. RFC 2827, Penyaringan Ingress Jaringan: Mengalahkan serangan Denial-of-service yang menggunakan IP Source Address Spoofing, 8 secara langsung membuat rekomendasi ini, seperti SANS, CERT, dan banyak organisasi lain yang peduli dengan keamanan jaringan.

Penyaringan ini perlu dilakukan sedekat mungkin dengan sumbernya, oleh router atau gateway mengetahui kisaran alamat yang valid dari paket yang masuk. Biasanya ini adalah ISP yang menyediakan koneksi jaringan untuk organisasi atau pengguna rumahan. ISP mengetahui alamat mana yang dialokasikan untuk semua pelanggannya dan oleh karena itu paling baik ditempatkan untuk memastikan bahwa alamat sumber yang valid digunakan di semua paket dari pelanggannya. Jenis penyaringan ini dapat diimplementasikan menggunakan aturan kontrol akses eksplisit di router untuk memastikan bahwa alamat sumber pada paket pelanggan apa pun dialokasikan ke ISP.

2.5 Menanggapi serangan Denial-of-service

Untuk berhasil merespons serangan DoS, diperlukan rencana respons insiden yang baik. Ini harus mencakup perincian tentang bagaimana menghubungi teknisi untuk penyedia layanan Internet Anda. Kontak ini harus dimungkinkan menggunakan cara non-jaringan, karena ketika diserang koneksi jaringan Anda mungkin tidak dapat digunakan. Serangan DoS, khususnya serangan flooding, hanya dapat difilter di hulu dari koneksi jaringan Anda. Rencana tersebut juga harus memuat perincian tentang bagaimana merespons serangan itu. Pembagian tanggung jawab antara personel organisasi dan ISP akan bergantung pada sumber daya yang tersedia dan kemampuan teknis organisasi.

Dalam suatu organisasi Anda harus menerapkan filter antispoofing standar, siaran langsung, dan pembatasan laju yang telah kita bahas sebelumnya dalam bab ini. Idealnya, Anda juga harus memiliki beberapa bentuk pemantauan jaringan otomatis dan sistem deteksi intrusi berjalan sehingga personel akan diberitahu jika lalu lintas abnormal terdeteksi. Kami membahas sistem seperti itu di Bab 8. Penelitian berlanjut tentang cara terbaik mengidentifikasi lalu lintas abnormal. Mungkin berdasarkan perubahan pola informasi aliran, alamat sumber, atau karakteristik lalu lintas lainnya, seperti yang dibahas [CARL06].

Penting bagi organisasi untuk mengetahui pola lalu lintas normalnya sehingga memiliki garis dasar untuk membandingkan arus lalu lintas yang tidak normal. Tanpa sistem dan pengetahuan seperti itu, indikasi paling awal kemungkinan adalah laporan dari pengguna di dalam atau di luar organisasi bahwa koneksi jaringannya gagal. Mengidentifikasi alasan kegagalan ini, apakah serangan, kesalahan konfigurasi, atau kegagalan perangkat keras atau perangkat lunak, dapat mengambil waktu tambahan yang berharga untuk diidentifikasi.

Ketika serangan DoS terdeteksi, langkah pertama adalah mengidentifikasi jenis serangan dan karenanya pendekatan terbaik untuk mempertahankannya. Biasanya ini melibatkan menangkap paket yang mengalir ke organisasi dan menganalisisnya, mencari jenis paket serangan yang umum. Ini dapat dilakukan oleh personel organisasi menggunakan alat analisis jaringan yang sesuai. Jika organisasi tidak memiliki sumber daya dan keterampilan untuk melakukan ini, ISP perlu melakukan tangkapan dan analisis ini. Dari analisis ini jenis serangan diidentifikasi, dan filter yang sesuai dirancang untuk memblokir aliran paket serangan. Ini harus diinstal oleh ISP pada router-nya. Jika serangan menargetkan bug pada sistem atau aplikasi, daripada volume lalu lintas tinggi, maka ini harus diidentifikasi dan langkah-langkah yang diambil untuk memperbaikinya dan mencegah serangan di masa depan.

Organisasi juga mungkin ingin meminta ISP-nya untuk melacak aliran paket kembali dalam upaya mengidentifikasi sumbernya. Namun, jika alamat sumber palsu digunakan, ini bisa sulit dan memakan waktu. Apakah ini dicoba atau tidak, tergantung pada apakah organisasi bermaksud melaporkan serangan itu ke lembaga penegak hukum yang relevan. Dalam kasus seperti itu, bukti tambahan harus dikumpulkan dan tindakan didokumentasikan untuk mendukung tindakan hukum berikutnya.

Dalam kasus serangan banjir yang diperluas, terpadu, dari sejumlah besar sistem terdistribusi atau direfleksikan, mungkin tidak mungkin untuk berhasil menyaring cukup banyak paket serangan untuk memulihkan konektivitas jaringan. Dalam kasus seperti itu, organisasi memerlukan strategi kontingensi untuk beralih ke server cadangan alternatif atau dengan cepat membuat server baru di situs baru dengan alamat baru, untuk memulihkan layanan.

Tanpa perencanaan ke depan untuk mencapai hal ini, konsekuensi dari serangan semacam itu akan diperpanjang kehilangan konektivitas jaringan. Jika organisasi bergantung pada koneksi ini untuk fungsinya, konsekuensinya mungkin signifikan. Mengikuti respons langsung terhadap jenis serangan khusus ini, kebijakan respons insiden organisasi dapat menentukan langkah-langkah lebih lanjut yang diambil untuk menanggapi kontinjensi seperti ini. Ini tentunya harus mencakup analisis serangan dan respons untuk mendapatkan manfaat dari pengalaman dan untuk meningkatkan penanganan di masa depan. Idealnya, keamanan organisasi dapat ditingkatkan sebagai hasilnya.

BAB III PENUTUP

3.1 Kesimpulan

1. Denial of Service adalah bentuk serangan terhadap Availability / ketersediaan layanan. Dalam konteks nya terhadap keamanan komunikasi dan komputer, focus utamanya adal terhadap ketersediaan layanan pada jaringan dengan diserangnya koneksi jaringan mereka. adapun beberapa kategori sumber daya yang dapat diserang antara lain :

• Bandwidth jaringan

• Sumber daya system

• Sumber daya aplikasi

2. Flooding attacks memiliki berbagai bentuk, berdasarkan protokol jaringan yang digunakan untuk mengimplementasikan serangan. Dalam semua kasus, maksudnya adalah kelebihan kapasitas jaringan pada beberapa tautan ke server. Serangan itu mungkin bertujuan untuk membebani kemampuan server untuk menangani dan menanggapi lalu lintas ini. Serangan-serangan ini membanjiri tautan jaringan ke server dengan semburan paket jahat yang bersaing dengan, dan biasanya luar biasa, lalu lintas yang valid mengalir ke server

3. Secara umum, ada empat garis pertahanan terhadap serangan DDoS:

• Pencegahan serangan (sebelum serangan)

• Deteksi dan penyaringan serangan (selama serangan)

• Traceback dan identifikasi sumber serangan (selama dan setelah serangan)

• Reaksi serangan (setelah serangan)

4. Tidak ada Sistem yang Aman

3.2 Saran

Makalah ini sangat jauh dari kesempurnaan, maka dari itu penulis sangat mengharapkan kritik dan saran untuk makalah ini. Semoga makalah ini bisa menjadi salah satu acuan dalam pembuatan makalah selanjutnya.

0 Response to "Contoh Makalah Denial of Service Attack"

Posting Komentar