Contoh Makalah Firewalls and Intrusion Prevention Systems

Senin, 06 Januari 2020

Add Comment

Firewall adalah salah satu metode atau cara untuk melindungi sistem komputer, begitu juga dengan Intrusion Prevention Systems adapun dibawah ini adalah Contoh Makalah Firewalls and Intrusion Prevention Systems yang bisa kamu gunakan baik untuk refernsi tugas mata kuliah Pengamanan Sistem Komputer atau hanya sekedar menambah ilmu dan informasi

Contoh Makalah Firewalls and Intrusion Prevention Systems pada Pengamanan Sistem Komputer

KATA PENGANTAR

Puji syukur kehadirat Allah SWT yang telah memberikan rahmat dan hidayah-Nya sehingga kami dapat menyelesaikan tugas makalah “Firewalls and Intrusion Prevention Systems” ini tepat pada waktunya.

Adapun tujuan dari penulisan dari makalah ini adalah untuk memenuhi tugas dari bapak Ilham Sahputra, S.T., M.Cs, pada Mata Kuliah Pengamanan Sistem Komputer. Selain itu, makalah ini juga bertujuan untuk menambah wawasan tentang Firewalls and Intrusion Prevention Systems baik bagi para pembaca maupun bagi penulis.

Kami mengucapkan terima kasih kepada bapak Ilham Sahputra, S.T., M.Cs, selaku dosen pengampu Mata Kuliah Pengamanan Sistem Komputer yang telah memberikan tugas ini sehingga dapat menambah pengetahuan dan wawasan sesuai dengan bidang studi Teknik Informatika.

Kami juga mengucapkan terima kasih kepada semua pihak yang telah membagi sebagian pengetahuannya sehingga kami dapat menyelesaikan makalah ini.

Kami menyadari, makalah yang ditulis ini masih jauh dari kata sempurna. Oleh karena itu, kritik dan saran yang membangun akan kami nantikan demi kesempurnaan makalah ini.

Lhokseumawe, 17 Desember 2019

DAFTAR ISI

KATA PENGANTAR i

DAFTAR ISI ii

1 BAB I PENDAHULUAN 1

1.1 Latar Belakang 1

1. 2 Rumusan Masalah 2

1.3 Tujuan Pembahasan 2

2 BAB II PEMBAHASAN 3

2.1 Pengertian Firewall 3

2.1.1 karakteristik dan kebijakan akses firewall 3

2.1.2 Kemampuan dan Batasan Pada Firewall 4

2.2 Jenis Firewall 5

2.2.1 Packet Filtering Firewall 5

2.2.2 Stateful Inspection Firewalls 7

2.2.3 Application-Level Gateway 8

2.2.4 Circuit-Level Gateway 9

2.3 Lokasi dan Konfigurasi Firewall 10

2.3.1 DMZ Networks 10

2.3.2 Virtual Private Networks 11

2.3.3 Distributed Firewalls 12

2.4 Intrusion Prevention Systems 13

2.4.1 Host-Based IPS 13

2.4.2 Network-Based IPS 14

2.4.3 Distributed or Hybrid IPS 15

3 BAB III PENUTUP 16

3.1 Kesimpulan 16

3.2 Saran 16

4 DAFTAR PUSTAKA 17

BAB I PENDAHULUAN

1.1 Latar Belakang

Sistem informasi di perusahaan, lembaga pemerintah, dan organisasi lain telah mengalami evolusi yang stabil.

Berikut ini adalah perkembangan penting:

• Sistem pemrosesan data terpusat, dengan mainframe pusat yang mendukung sejumlah terminal yang terhubung langsung.

• Jaringan area lokal (LAN) yang menghubungkan PC dan terminal satu sama lain dan mainframe.

• Jaringan kerja, terdiri dari sejumlah LAN, menghubungkan PC, server, dan mungkin satu atau dua mainframe.

• Jaringan enterprise-wide, terdiri dari beberapa, jaringan tempat yang tersebar secara geografis yang saling terhubung oleh jaringan area luas pribadi (WAN).

• Konektivitas internet, di mana berbagai jaringan tempat semuanya terhubung ke Internet dan mungkin atau mungkin juga tidak terhubung oleh WAN pribadi.

Konektivitas internet tidak lagi opsional untuk organisasi.Informasi dan layanan yang tersedia sangat penting bagi organisasi. Selain itu, pengguna individu dalam organisasi ingin dan membutuhkan akses Internet, dan jika ini tidak disediakan melalui LAN mereka, mereka dapat menggunakan kemampuan broadband nirkabel dari PC mereka ke penyedia layanan Internet (ISP). Namun, sementara akses Internet memberikan manfaat bagi organisasi, itu memungkinkan dunia luar untuk mencapai dan berinteraksi dengan aset jaringan lokal. Ini menciptakan ancaman bagi organisasi. Meskipun dimungkinkan untuk melengkapi setiap workstation dan server di jaringan tempat dengan fitur keamanan yang kuat, seperti perlindungan intrusi, ini mungkin tidak cukup dan dalam beberapa kasus tidak hemat biaya.

Pertimbangkan jaringan dengan ratusan atau bahkan ribuan sistem, menjalankan berbagai sistem operasi, seperti versi Windows, MacOSX, dan Linux yang berbeda. Ketika cacat keamanan ditemukan, setiap sistem yang berpotensi terkena dampak harus ditingkatkan untuk memperbaiki kesalahan itu. Ini membutuhkan manajemen konfigurasi yang dapat ditingkatkan dan penambalan yang agresif untuk berfungsi secara efektif. Walaupun sulit, ini mungkin dan perlu jika hanya keamanan berbasis host yang digunakan. Alternatif yang diterima secara luas atau paling tidak pelengkap untuk layanan keamanan berbasis host adalah firewall.

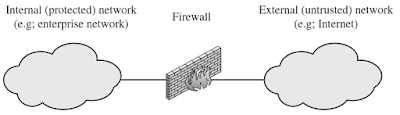

Firewall dimasukkan antara jaringan tempat dan Internet untuk membuat tautan yang terkontrol dan untuk membangun tembok atau pembatas keamanan luar. Tujuan dari perimeter ini adalah untuk melindungi jaringan tempat dari serangan berbasis Internet dan untuk memberikan satu titik tercekik di mana keamanan dan audit dapat diberlakukan. Firewall dapat berupa sistem komputer tunggal atau sekumpulan dua atau lebih sistem yang bekerja sama untuk menjalankan fungsi firewall. Firewall, kemudian, menyediakan lapisan pertahanan tambahan, mengisolasi sistem internal dari jaringan eksternal. Ini mengikuti doktrin militer klasik "pertahanan mendalam," yang sama berlaku untuk keamanan TI

1. 2 Rumusan Masalah

1. Apa pengertian dari Firewall?

2. Apa Saja Jenis-Jenis Firewall ?

3. Bagaimana Lokasi dan Konfigurasi Firewall ?

4. Apa itu Intusion Prevention Systems?

1.3 Tujuan Pembahasan

Tujuan dari penyusunan makalah ini adalah untuk memberikan informasi serta menambah pengetahuan kepada pembaca mengenai Firewalls and Intrusion Prevention Systems termasuk didalamnya:

1. Pengertian dari Firewall

2. Jenis-Jenis Firewall

3. Bagaimana Lokasi dan Konfigurasi Firewall

4. Pengertian Intrusion Prevention Systems

BAB II PEMBAHASAN

2.1 Pengertian Firewall

Secara umum, Firewall adalah program perangkat lunak yang mencegah akses tidak sah dari atau ke suatu jaringan. Firewall adalah alat yang dapat digunakan untuk meningkatkan keamanan komputer yang terhubung ke jaringan, misalnya melalui LAN atau Internet. Firewall akan benar-benar mengisolasi computer dari Internet menggunakan "dinding kode" yang memeriksa setiap "paket" data saat ia tiba di kedua sisi firewall - masuk atau keluar dari komputer dengan maksud apakah paket tersebut akan diberi akses atau di blokir.

Firewall memiliki kemampuan untuk lebih meningkatkan keamanan dengan mengaktifkan kontrol granular atas jenis fungsi dan proses sistem yang memiliki akses ke sumber daya jaringan. Firewall ini dapat menggunakan berbagai jenis tanda tangan dan kondisi host untuk mengizinkan atau menolak lalu lintas. Meskipun terdengar rumit, firewall relatif mudah dipasang dan dioperasikan. Kebanyakan orang berpikir bahwa firewall adalah perangkat yang diinstal pada jaringan, dan itu mengontrol lalu lintas yang melewati segmen jaringan. Namun, ada juha firewall berbasis host yang dapat dijalankan pada sistem itu sendiri, seperti dengan ICF (Internet Connection Firewall). Pada dasarnya, pekerjaan kedua firewall sama: untuk menghentikan intrusi dan menyediakan metode kebijakan kontrol akses yang kuat. Dalam definisi yang sederhana, firewall tidak lain adalah sistem yang melindungi computer. Walaupun diawal disebutkan bahwa Firewall adalah perangkat lunak, firewall dapat pula berupa perangkat keras, ataupun kombinasi dari keduanya.

2.1.1 karakteristik dan kebijakan akses firewall

adapun tujuan desain dari firewall adalah sebagai berikut :

• Semua lalu lintas dari dalam ke luar, dan sebaliknya, harus melewati firewall. Ini dicapai dengan secara fisik memblokir semua akses ke jaringan lokal kecuali melalui firewall. Berbagai konfigurasi dimungkinkan.

• Hanya lalu lintas yang diotorisasi, sebagaimana ditentukan oleh kebijakan keamanan lokal, yang akan diizinkan untuk berlalu. Berbagai jenis firewall digunakan, yang menerapkan berbagai jenis kebijakan keamanan,

• Firewall itu sendiri kebal terhadap penetrasi. Ini menyiratkan penggunaan sistem yang diperkeras dengan sistem operasi yang aman. Sistem komputer tepercaya cocok untuk hosting firewall dan sering kali diperlukan diaplikasi pemerintah.

Adapun karakteristik yang dapat digunakan sebagai kebijakan akses firewall untuk menyaring lalu lintas, termasuk diantaranya :

• IP Address and Protocol Values

• Application Protocol

• User Identity

• Network Activity

2.1.2 Kemampuan dan Batasan Pada Firewall

Berikut adalah kemampuan yang berada dalam lingkup firewall:

1. Firewall mendefinisikan satu titik choke yang mencoba untuk membuat pengguna tidak sah keluar dari jaringan yang dilindungi, melarang layanan yang berpotensi rentan memasuki atau meninggalkan jaringan, dan memberikan perlindungan dari berbagai jenis serangan spoofing IP dan serangan routing. Penggunaan titik choke tunggal menyederhanakan manajemen keamanan karena kemampuan keamanan dikonsolidasikan pada satu sistem atau serangkaian sistem.

2. Firewall menyediakan lokasi untuk memantau acara terkait keamanan. Audit dan alarm dapat diimplementasikan pada sistem firewall.

3. Firewall adalah platform yang nyaman untuk beberapa fungsi Internet yang tidak terkait keamanan. Ini termasuk penerjemah alamat jaringan, yang memetakan alamat lokal ke alamat Internet, dan fungsi manajemen jaringan yang mengaudit atau mencatat penggunaan Internet.

4. Firewall dapat berfungsi sebagai platform untuk IPSec. Menggunakan kemampuan mode terowongan, firewall dapat digunakan untuk mengimplementasikan jaringan pribadi virtual.

Adapun batasan yang dimiliki Firewall antara lain:

1. Firewall tidak dapat melindungi terhadap serangan yang mem-bypass firewall. Sistem internal mungkin memiliki kemampuan dial-out atau broadband seluler untuk terhubung ke ISP. LAN internal dapat mendukung kumpulan modem yang menyediakan kemampuan dial-in untuk karyawan yang bepergian dan telekomunikasi.

2. Firewall mungkin tidak melindungi sepenuhnya terhadap ancaman internal, seperti karyawan yang tidak puas atau karyawan yang tanpa sadar bekerja sama dengan penyerang eksternal.

3. LAN nirkabel yang diamankan secara tidak benar dapat diakses dari luar organisasi. Firewall internal yang memisahkan bagian-bagian dari jaringan perusahaan tidak dapat mencegah komunikasi nirkabel antara sistem lokal di berbagai sisi firewall internal.

4. Laptop, PDA, atau perangkat penyimpanan portabel dapat digunakan dan terinfeksi di luar jaringan perusahaan dan kemudian dipasang dan digunakan secara internal.

2.2 Jenis Firewall

Firewall dapat memantau lalu lintas jaringan di sejumlah tingkat, dari paket jaringan tingkat rendah, baik secara individu atau sebagai bagian dari aliran, hingga semua lalu lintas dalam koneksi transportasi, hingga memeriksa detail protokol aplikasi. Pilihan tingkat mana yang sesuai ditentukan oleh kebijakan akses firewall yang diinginkan. Itu dapat beroperasi sebagai filter positif, yang memungkinkan untuk hanya mengirimkan paket yang memenuhi kriteria tertentu, atau sebagai filter negatif, menolak paket apa pun yang memenuhi kriteria tertentu. Kriteria menerapkan kebijakan akses untuk firewall, yang kami bahas di bagian sebelumnya. Bergantung pada jenis firewall, ia mungkin memeriksa satu atau lebih header protokol di setiap paket, payload setiap paket, atau pola yang dihasilkan oleh urutan paket. Pada bagian ini, kita akan melihat jenis-jenis firewall utama.

2.2.1 Packet Filtering Firewall

Firewall filter paket menerapkan seperangkat aturan untuk setiap paket IP yang masuk dan keluar dan kemudian meneruskan atau membuang paket. Firewall biasanya dikonfigurasikan untuk memfilter paket yang berada di kedua arah (dari dan ke jaringan internal).

Aturan penyaringan didasarkan pada informasi yang terkandung dalam paket jaringan:

• Alamat IP sumber: Alamat IP sistem yang berasal dari paket IP (mis., 192.178.1.1).

• Alamat IP tujuan: Alamat IP sistem yang coba dijangkau oleh paket IP (mis., 192.168.1.2).

• Alamat tingkat transportasi sumber dan tujuan: Nomor port level transportasi (mis., TCP atau UDP), yang mendefinisikan aplikasi seperti SNMP atau TELNET.

• Bidang protokol IP: Menentukan protokol transport.

•Antarmuka: Untuk firewall dengan tiga port atau lebih, dari mana antarmuka firewall berasal dari paket atau dari antarmuka mana firewall itu ditujukan untuk paket tersebut.

Filter paket biasanya diatur sebagai daftar aturan berdasarkan kecocokan ke bidang dalam header IP atau TCP. Jika ada kecocokan dengan salah satu aturan, aturan itu dipanggil untuk menentukan apakah akan meneruskan atau membuang paket. Jika tidak ada kecocokan dengan aturan apa pun, maka tindakan default diambil.

Ada dua kebijakan standar yang mungkin:

• Default = Discard: Apa yang tidak diizinkan secara tegas dilarang.

• Default = Forward: Yang tidak dilarang secara tegas diizinkan.

Kebijakan pembuangan default lebih konservatif. Awalnya, semuanya diblokir, dan layanan harus ditambahkan berdasarkan kasus per kasus. Kebijakan ini lebih terlihat oleh pengguna, yang lebih cenderung melihat firewall sebagai penghalang. Namun, ini adalah kebijakan yang cenderung disukai oleh bisnis dan organisasi pemerintah. Selanjutnya, visibilitas kepada pengguna berkurang saat aturan dibuat. Kebijakan penerusan standar meningkatkan kemudahan penggunaan bagi pengguna akhir tetapi memberikan keamanan yang lebih rendah; administrator keamanan harus, pada dasarnya, bereaksi terhadap setiap ancaman keamanan baru setelah diketahui. Kebijakan ini dapat digunakan oleh organisasi yang umumnya lebih terbuka, seperti universitas.

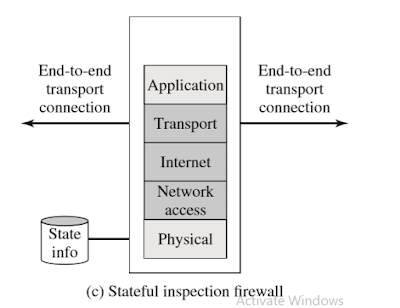

2.2.2 Stateful Inspection Firewalls

Filter paket tradisional membuat keputusan penyaringan berdasarkan paket individu dan tidak mempertimbangkan konteks lapisan yang lebih tinggi. Untuk memahami apa yang dimaksud dengan konteks dan mengapa filter paket tradisional terbatas sehubungan dengan konteks, diperlukan sedikit latar belakang. Sebagian besar aplikasi standar yang berjalan di atas TCP mengikuti model klien / server. Misalnya, untuk Protokol Transfer Surat Sederhana (SMTP), e-mail ditransmisikan dari sistem klien ke sistem server. Sistem klien menghasilkan pesan email baru, biasanya dari input pengguna. Sistem server menerima pesan email masuk dan menempatkannya di kotak pesan pengguna yang sesuai. SMTP beroperasi dengan mengatur koneksi TCP antara klien dan server, di mana nomor port server TCP, yang mengidentifikasi aplikasi server SMTP, adalah 25. Nomor port TCP untuk klien SMTP adalah angka antara 1024 dan 65535 yang dihasilkan oleh klien SMTP.

Secara umum, ketika aplikasi yang menggunakan TCP membuat sesi dengan host jarak jauh, itu menciptakan koneksi TCP di mana nomor port TCP untuk aplikasi remote (server) adalah angka kurang dari 1024 dan nomor port TCP untuk lokal ( aplikasi client) adalah angka antara 1024 dan 65535. Angka-angka yang kurang dari 1024 adalah nomor port "terkenal" dan ditugaskan secara permanen untuk aplikasi tertentu (misalnya, 25 untuk SMTP server). Angka-angka antara 1024 dan 65535 dihasilkan secara dinamis dan memiliki signifikansi sementara hanya untuk masa pakai koneksi TCP.

Firewall penyaringan paket sederhana harus mengizinkan lalu lintas jaringan masuk pada semua port bernomor tinggi ini untuk lalu lintas berbasis TCP terjadi. Ini menciptakan kerentanan yang dapat dieksploitasi oleh pengguna yang tidak sah.

Stateful Inspection Firewalls memperketat aturan untuk lalu lintas TCP dengan membuat direktori koneksi TCP keluar. Ada entri untuk setiap koneksi yang dibuat saat ini. Filter paket sekarang akan memungkinkan lalu lintas masuk ke port bernomor tinggi hanya untuk paket-paket yang sesuai dengan profil salah satu entri dalam direktori ini.

Firewall inspeksi paket stateful meninjau informasi paket yang sama dengan firewall packet filtering, tetapi juga mencatat informasi tentang koneksi TCP.Beberapa firewall stateful juga melacak nomor urut TCP untuk mencegah serangan yang tergantung pada nomor urut, seperti pembajakan sesi. Beberapa bahkan memeriksa data aplikasi dalam jumlah terbatas untuk beberapa protokol terkenal seperti FTP, IM, dan perintah SIPS, untuk mengidentifikasi dan melacak koneksi terkait.

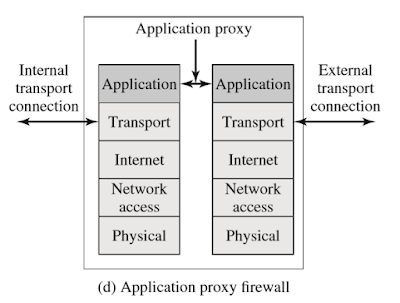

2.2.3 Application-Level Gateway

Gateway tingkat aplikasi, juga disebut proxy aplikasi, bertindak sebagai relai lalu lintas tingkat aplikasi. Pengguna menghubungi gateway menggunakan aplikasi TCP / IP, seperti Telnet atau FTP, dan gateway meminta pengguna untuk nama host jarak jauh yang akan diakses. Ketika pengguna merespons dan memberikan ID pengguna yang valid dan informasi otentikasi, gateway menghubungi aplikasi pada host jarak jauh dan me-relay segmen TCP yang berisi data aplikasi antara dua titik akhir. Jika gateway tidak mengimplementasikan kode proxy untuk aplikasi tertentu, layanan tidak didukung dan tidak dapat diteruskan melalui firewall. Selanjutnya, gateway dapat dikonfigurasikan untuk mendukung hanya fitur-fitur spesifik dari suatu aplikasi yang dianggap administrator jaringan dapat diterima sementara menolak semua fitur lainnya.

Gateway tingkat aplikasi cenderung lebih aman daripada filter paket. Daripada mencoba menangani banyak kemungkinan kombinasi yang diizinkan dan dilarang pada level TCP dan IP, gateway level aplikasi hanya perlu meneliti beberapa aplikasi yang diperbolehkan. Selain itu, mudah untuk mencatat dan mengaudit semua lalu lintas yang masuk di tingkat aplikasi.

Kelemahan utama dari jenis gateway ini adalah biaya pemrosesan tambahan pada setiap koneksi. Akibatnya, ada dua koneksi yang disambungkan antara pengguna akhir, dengan gateway di titik sambungan, dan gateway harus memeriksa dan meneruskan semua lalu lintas di kedua arah.

2.2.4 Circuit-Level Gateway

Jenis keempat dari firewall adalah gateway tingkat sirkuit atau proxy tingkat sirkuit. Ini dapat berupa sistem yang berdiri sendiri atau dapat berupa fungsi khusus yang dilakukan oleh gateway tingkat aplikasi untuk aplikasi tertentu. Seperti halnya gateway aplikasi, gateway level sirkuit tidak mengizinkan koneksi TCP ujung ke ujung; sebaliknya, gateway mengatur dua koneksi TCP, satu antara itu sendiri dan pengguna TCP pada host dalam dan satu antara itu sendiri dan pengguna TCP pada host luar. Setelah dua koneksi dibuat, gateway biasanya me-relay segmen TCP dari satu koneksi ke yang lain tanpa memeriksa isinya. Fungsi keamanan terdiri dari menentukan koneksi mana yang akan diizinkan.

Penggunaan khas gateway level-sirkuit adalah situasi di mana administrator sistem memercayai pengguna internal. Gateway dapat dikonfigurasi untuk mendukung layanan tingkat aplikasi atau proxy pada koneksi masuk dan fungsi level sirkuit untuk koneksi keluar. Dalam konfigurasi ini, gateway dapat dikenai biaya pemrosesan saat memeriksa data aplikasi yang masuk untuk fungsi terlarang tetapi tidak dikenakan biaya overhead pada data keluar.

2.3 Lokasi dan Konfigurasi Firewall

2.3.1 DMZ Networks

Gambar Di Atas menggambarkan konfigurasi firewall umum yang mencakup segmen jaringan tambahan antara firewall internal dan eksternal. Firewall eksternal ditempatkan di tepi jaringan lokal atau perusahaan, tepat di dalam router batas yang menghubungkan ke Internet atau jaringan area luas (LEMAH). Satu atau lebih firewall internal melindungi sebagian besar jaringan perusahaan. Di antara kedua jenis firewall ini adalah satu atau lebih perangkat jaringan di suatu wilayah yang disebut sebagai jaringan DMZ (zona demiliterisasi). Sistem yang dapat diakses secara eksternal tetapi membutuhkan beberapa perlindungan biasanya terletak di jaringan DMZ. Biasanya, sistem di DMZ memerlukan atau menumbuhkan konektivitas eksternal, seperti situs Web perusahaan, server email, atau server DNS (sistem nama domain).

2.3.2 Virtual Private Networks

Virtual Private Networks Di lingkungan komputasi terdistribusi saat ini, jaringan pribadi virtual (VPN) menawarkan solusi yang menarik bagi manajer jaringan. Pada dasarnya, VPN terdiri dari sekumpulan komputer yang saling berhubungan melalui jaringan yang relatif tidak aman dan yang menggunakan enkripsi dan protokol khusus untuk memberikan keamanan. Di setiap situs perusahaan, stasiun kerja, server, dan basis data ditautkan oleh satu atau lebih jaringan area lokal (LAN). Internet atau jaringan publik lainnya dapat digunakan untuk menghubungkan situs, memberikan penghematan biaya dibandingkan penggunaan jaringan pribadi dan membongkar tugas manajemen jaringan area luas ke penyedia jaringan publik. Jaringan publik yang sama itu menyediakan jalur akses bagi telekomuter dan karyawan seluler lainnya untuk masuk ke sistem perusahaan dari situs jarak jauh.

2.3.3 Distributed Firewalls

Konfigurasi firewall terdistribusi melibatkan perangkat firewall yang berdiri sendiri plus firewall berbasis host yang bekerja bersama di bawah kendali administrasi pusat. menyarankan konfigurasi firewall terdistribusi. Administrator dapat mengonfigurasikan firewall host pada ratusan server dan workstation serta mengkonfigurasi firewall pribadi pada sistem pengguna lokal dan jarak jauh. Alat memungkinkan administrator jaringan menetapkan kebijakan dan memantau keamanan di seluruh jaringan. Firewall ini melindungi dari serangan internal dan memberikan perlindungan yang dirancang untuk mesin dan aplikasi tertentu. Firewall yang berdiri sendiri menyediakan perlindungan global, termasuk firewall internal dan firewall eksternal, seperti yang dibahas sebelumnya.

Dengan firewall terdistribusi, mungkin masuk akal untuk membangun DMZ internal dan eksternal. Server web yang membutuhkan perlindungan lebih sedikit karena mereka memiliki informasi kurang kritis tentang mereka dapat ditempatkan di DMZ eksternal, di luar firewall eksternal. Perlindungan apa yang diperlukan disediakan oleh firewall berbasis host di server ini.

Aspek penting dari konfigurasi firewall terdistribusi adalah pemantauan keamanan. Pemantauan semacam itu biasanya meliputi pengumpulan dan analisis log, statistik firewall, dan pemantauan jarak jauh halus dari masing-masing host jika diperlukan

2.4 Intrusion Prevention Systems

Tambahan lebih lanjut untuk berbagai produk keamanan adalah sistem pencegahan intrusi (IPS), juga dikenal sebagai sistem deteksi dan pencegahan intrusi (IDPS). Ini adalah perpanjangan dari IDS yang mencakup kemampuan untuk mencoba memblokir atau mencegah aktivitas jahat yang terdeteksi. Seperti IDS, IPS dapat berbasis host, berbasis jaringan, atau terdistribusi / hybrid. Demikian pula, IPS dapat menggunakan deteksi anomali untuk mengidentifikasi perilaku yang bukan dari pengguna yang sah, atau tanda tangan / heuristik. deteksi untuk mengidentifikasi perilaku berbahaya yang diketahui.

Setelah IDS mendeteksi aktivitas jahat, IDS dapat merespons dengan memodifikasi atau memblokir paket jaringan melintasi batas atau menjadi host, atau dengan memodifikasi atau memblokir panggilan sistem dengan program yang berjalan di host. Dengan demikian, IPS jaringan dapat memblokir lalu lintas, seperti firewall, tetapi memanfaatkan jenis algoritma yang dikembangkan untuk IDS untuk menentukan kapan harus melakukannya. Ini adalah masalah terminologi apakah IPS jaringan dianggap sebagai jenis produk baru yang terpisah atau hanya bentuk lain dari firewall.

2.4.1 Host-Based IPS

IPS Berbasis Host IPS berbasis host (HIPS) dapat menggunakan teknik pendeteksian tanda tangan / heuristik atau anomali untuk mengidentifikasi serangan. Dalam kasus sebelumnya, fokusnya adalah pada konten spesifik lalu lintas jaringan aplikasi, atau urutan panggilan sistem, mencari pola yang telah diidentifikasi sebagai berbahaya. Dalam kasus deteksi anomali, IPS mencari pola perilaku yang mengindikasikan malware

berikut ini sebagai area tempat HIPS biasanya menawarkan perlindungan desktop:

• Panggilan sistem: Kernel mengontrol akses ke sumber daya sistem seperti memori, perangkat I / O, dan prosesor. Untuk menggunakan sumber daya ini, aplikasi pengguna memanggil panggilan sistem ke kernel. Setiap kode eksploit akan menjalankan setidaknya satu panggilan sistem. HIPS dapat dikonfigurasi untuk memeriksa setiap panggilan sistem untuk karakteristik berbahaya.

• Akses sistem file: HIPS dapat memastikan bahwa panggilan sistem akses file tidak berbahaya dan memenuhi kebijakan yang ditetapkan.

• Pengaturan registri sistem: Registri mempertahankan informasi konfigurasi terus-menerus tentang program dan sering kali dimodifikasi secara jahat untuk memperpanjang umur eksploitasi. HIPS dapat memastikan bahwa registri sistem mempertahankan integritasnya.

• Input / output host: Komunikasi I / O, baik berbasis lokal atau jaringan, dapat menyebarkan kode eksploitasi dan malware. HIPS dapat memeriksa dan menegakkan interaksi klien yang tepat dengan jaringan dan interaksinya dengan perangkat lain

2.4.2 Network-Based IPS

IPS berbasis jaringan (NIPS) pada dasarnya adalah NIDS sebaris dengan wewenang untuk mengubah atau membuang paket dan meruntuhkan koneksi TCP. Seperti halnya NIDS, NIPS menggunakan teknik seperti deteksi tanda tangan / heuristik dan deteksi anomali.

Di antara teknik yang digunakan dalam NIPS tetapi tidak umum ditemukan di firewall adalah aliran perlindungan data. Ini mensyaratkan bahwa muatan aplikasi dalam urutan paket harus dipasang kembali. Perangkat IPS menerapkan filter ke konten penuh aliran setiap kali paket baru untuk aliran tiba. Ketika aliran dianggap berbahaya, paket terbaru dan semua berikutnya milik aliran tersangka dijatuhkan.

Dalam hal metode umum yang digunakan oleh perangkat NIPS untuk mengidentifikasi paket berbahaya, berikut ini tipikal:

• Pencocokan pola: Memindai paket yang masuk untuk urutan byte tertentu (tanda tangan) yang disimpan dalam database serangan yang diketahui.

• Pencocokan stateful: Memindai tanda tangan serangan dalam konteks aliran lalu lintas daripada paket individu.

• Anomali protokol: Mencari penyimpangan dari standar yang ditetapkan dalam RFC.

• Anomali lalu lintas: Mengawasi aktivitas lalu lintas yang tidak biasa, seperti membanjirnya paket UDP atau layanan baru yang muncul di jaringan.

• Anomali statistik: Mengembangkan baseline dari aktivitas lalu lintas normal dan throughput, dan memperingatkan tentang penyimpangan dari baseline tersebut.

2.4.3 Distributed or Hybrid IPS

Kategori terakhir dari IPS adalah dalam pendekatan terdistribusi atau hibrid. Ini mengumpulkan data dari sejumlah besar host dan sensor berbasis jaringan, relay intelijen ini ke sistem analisis pusat yang dapat berkorelasi, dan menganalisis data, yang kemudian dapat mengembalikan tanda tangan yang diperbarui dan pola perilaku untuk memungkinkan semua sistem terkoordinasi untuk merespons dan mempertahankan diri dari perilaku jahat. Sejumlah sistem seperti itu telah diusulkan. Salah satu yang paling terkenal adalah sistem kekebalan digital.

Digital Imunne System, adalah pertahanan komprehensif terhadap perilaku jahat yang disebabkan oleh malware, dikembangkan oleh IBM dan kemudian disempurnakan oleh Symantec. Motivasi untuk pengembangan ini termasuk meningkatnya ancaman malware berbasis Internet, meningkatnya kecepatan penyebarannya yang disediakan oleh Internet, dan kebutuhan untuk memperoleh pandangan global tentang situasi tersebut.

BAB III PENUTUP

3.1 Kesimpulan

1. Secara umum, Firewall adalah program perangkat lunak yang mencegah akses tidak sah dari atau ke suatu jaringan. Firewall adalah alat yang dapat digunakan untuk meningkatkan keamanan komputer yang terhubung ke jaringan, misalnya melalui LAN atau Internet. Firewall akan benar-benar mengisolasi computer dari Internet menggunakan "dinding kode" yang memeriksa setiap "paket" data saat ia tiba di kedua sisi firewall - masuk atau keluar dari komputer dengan maksud apakah paket tersebut akan diberi akses atau di blokir

2. Firewall dapat memantau lalu lintas jaringan di sejumlah tingkat, dari paket jaringan tingkat rendah, baik secara individu atau sebagai bagian dari aliran, hingga semua lalu lintas dalam koneksi transportasi, hingga memeriksa detail protokol aplikasi. Pilihan tingkat mana yang sesuai ditentukan oleh kebijakan akses firewall yang diinginkan. Itu dapat beroperasi sebagai filter positif, yang memungkinkan untuk hanya mengirimkan paket yang memenuhi kriteria tertentu, atau sebagai filter negatif, menolak paket apa pun yang memenuhi kriteria tertentu. Kriteria menerapkan kebijakan akses untuk firewall, yang kami bahas di bagian sebelumnya. Bergantung pada jenis firewall, ia mungkin memeriksa satu atau lebih header protokol di setiap paket, payload setiap paket, atau pola yang dihasilkan oleh urutan paket. Pada bagian ini, kita akan melihat jenis-jenis firewall utama.

3.2 Saran

Makalah ini sangat jauh dari kesempurnaan, maka dari itu penulis sangat mengharapkan kritik dan saran untuk makalah ini. Semoga makalah ini bisa menjadi salah satu acuan dalam pembuatan makalah selanjutnya.

0 Response to "Contoh Makalah Firewalls and Intrusion Prevention Systems"

Posting Komentar